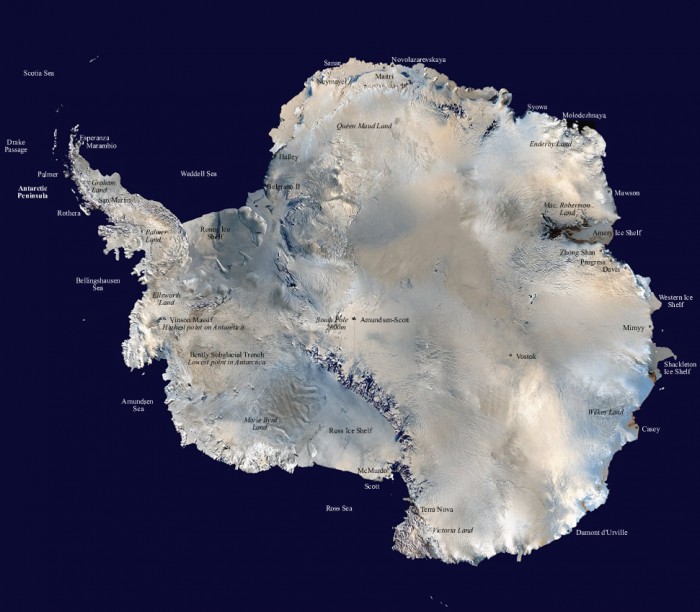

L’informatique aura révolutionné non seulement le monde des entreprises et des affaires mais aussi l’art de la guerre. Parmi les facteurs qui ont bouleversé la vision des conflits possibles nous trouvons les applications de la simulation à des situations les plus diverses. Mais une clé reste constante dans l’ensemble de ces « jeux de guerre », celle du renseignement. Guerre économique, renseignements militaires ou espionnage industriel, tout se résume à la possibilité de pouvoir recueillir des informations sensibles, des bruits faibles et significatifs. On définit généralement la stratégie de pointe par la capacité d’une entreprise ou d’une nation (et plus précisément son armée) à disposer d’équipements, d’outils ou de méthodes capables de fournir des alertes avancées sur des évènements en formation. La stratégie de pointe nécessite des sentinelles électroniques, des sentinelles d’un genre nouveau. L’histoire du sergent Schmidt dans les années 70, avec les premières photos satellites des bases russes en Allemagne et en Russie, est emblématique de l’évolution indispensable de la surveillance d’un écosystème moderne. Le sergent Schmidt avait la mission de traiter et d’analyser les clichés reçus de la surveillance d’une région de l’Allemagne de l’Est par des satellites américains[1]. Au fil des mois, le sergent Schmitt constatait les variations des positions des équipements logistiques de la base et des sites qu’il était chargé de suivre. Savoir que le nombre de tanks ou de véhicules de transport de troupes était passé du simple au double pouvait être intéressant mais pas décisif si on ne savait pas où s’évaporaient les équipements en question lors de leurs mouvements. Il eut l’idée de demander à recevoir les clichés de plusieurs bases sur des étendues territoriales plus vastes. Il ne lui fallut pas bien longtemps pour obtenir une vision plus intelligible des mouvements des armées russes. Quelques mois plus tard, son Etat Major revoyait son organisation afin de pouvoir suivre la dynamique les flux d’équipements transitant d’une base à l’autre. A la place d’une vision réductrice, binaire des évènements, l’armée américaine disposait d’une vision dynamique des mouvements d’un possible adversaire. Un peu partout dans les entreprises et dans le monde des affaires comme dans celui de la guerre, la surveillance des flux devenait primordiale : la stratégie de pointe imposait des moyens de surveillance avancés.

L’informatique aura révolutionné non seulement le monde des entreprises et des affaires mais aussi l’art de la guerre. Parmi les facteurs qui ont bouleversé la vision des conflits possibles nous trouvons les applications de la simulation à des situations les plus diverses. Mais une clé reste constante dans l’ensemble de ces « jeux de guerre », celle du renseignement. Guerre économique, renseignements militaires ou espionnage industriel, tout se résume à la possibilité de pouvoir recueillir des informations sensibles, des bruits faibles et significatifs. On définit généralement la stratégie de pointe par la capacité d’une entreprise ou d’une nation (et plus précisément son armée) à disposer d’équipements, d’outils ou de méthodes capables de fournir des alertes avancées sur des évènements en formation. La stratégie de pointe nécessite des sentinelles électroniques, des sentinelles d’un genre nouveau. L’histoire du sergent Schmidt dans les années 70, avec les premières photos satellites des bases russes en Allemagne et en Russie, est emblématique de l’évolution indispensable de la surveillance d’un écosystème moderne. Le sergent Schmidt avait la mission de traiter et d’analyser les clichés reçus de la surveillance d’une région de l’Allemagne de l’Est par des satellites américains[1]. Au fil des mois, le sergent Schmitt constatait les variations des positions des équipements logistiques de la base et des sites qu’il était chargé de suivre. Savoir que le nombre de tanks ou de véhicules de transport de troupes était passé du simple au double pouvait être intéressant mais pas décisif si on ne savait pas où s’évaporaient les équipements en question lors de leurs mouvements. Il eut l’idée de demander à recevoir les clichés de plusieurs bases sur des étendues territoriales plus vastes. Il ne lui fallut pas bien longtemps pour obtenir une vision plus intelligible des mouvements des armées russes. Quelques mois plus tard, son Etat Major revoyait son organisation afin de pouvoir suivre la dynamique les flux d’équipements transitant d’une base à l’autre. A la place d’une vision réductrice, binaire des évènements, l’armée américaine disposait d’une vision dynamique des mouvements d’un possible adversaire. Un peu partout dans les entreprises et dans le monde des affaires comme dans celui de la guerre, la surveillance des flux devenait primordiale : la stratégie de pointe imposait des moyens de surveillance avancés.

La nécessité d’améliorer les perceptions et l’analyse d’évènements en formation va donner une impulsion particulière au développement d’objets ou d’applications capables de surveillances furtives. Dans les années à venir il faut s’attendre à la dissémination dans des lieux sensibles d’objets d’apparence insignifiante et dotés d’un minimum d’intelligence afin de recueillir des informations. Ce seront des informations de position, d’évaluation de forces, de recueils de renseignements divers. Des objets passifs, difficiles à déceler, capables de télécharger leur moisson vers des objets tout aussi discrets capables de les activer et de relayer leurs renseignements sur plusieurs milliers de kilomètres. Rappelons qu’un objet dit intelligent doit être capable de s’identifier et disposer d’une source d’énergie lui permettant une autonomie importante. Ses capteurs plus ou moins sophistiqués peuvent analyser une température, une lumière plus ou moins intense, des odeurs ou des vibrations (pollution ou signalement de véhicules de passage par exemple), mais aussi d’intercepter des sons particuliers et d’enregistrer une communication. Afin de faciliter leur furtivité, leur émission doit envoyer des flux de données soit en flash, soit en flux limité, vers des relais moins exposés. Avec le développement de « l’internet des objets », l’exploitation d’objets furtifs, dotés d’intelligence et de capacité de communication locale n’est pas en soi une nouveauté. Par contre la conception et la diffusion d’objets virtuels, numériques ayant ces mêmes capacités illustreront une percée significative dans l’art de la guerre numérique et de l’espionnage industriel.  Car, au-delà des applications des objets dits intelligents à des fins de surveillance, nous allons assister au développement des simuls c’est-à-dire des représentations humaines circulant dans les réseaux sociaux. Ces simuls, incarnation de services d’accueil ou même de prestations simples seront le fait d’avatars. Vos appels vidéo seront pris en charge par des simulations de vous-même, d’une secrétaire, d’un praticien quelconque empêché de vous prendre en direct… ou ne le souhaitant pas. Doté de capacités plus ou moins élaborées, cet avatar de majordome sera ou deviendra un objet sémantique. Un avatar sémantique n’est plus simplement un objet passif qui réagit à des stimuli particuliers. Il devient capable de faire des relations entre des objets, des mots ou encore des personnes et différents évènements. C’est ainsi que la sémantique permet de donner du sens à un ensemble de données en apparence disparates. En d’autres termes, notre sergent Schmidt a trouvé un compétiteur capable d’explorer et d’analyser un ensemble de données à une vitesse effrayante. Notre avatar sémantique est un objet expert en data mining, en exploration de bases de connaissances. Les utilisateurs avancés communiqueront vocalement avec des avatars d’eux-mêmes vivant dans les ordinateurs afin d’obtenir des réponses pour des recherches avancées. Un jour ces avatars de vous-même, d’un ami ou d’un visiteur, communiqueront entre eux. Vous avez bien lu. Au milieu du siècle, ce ne seront plus seulement les objets matériels qui échangeront entre eux mais aussi leurs avatars sémantiques incarnant des personnages réels. Ils communiqueront entre eux des informations au travers des réseaux intelligents. Mise à jour automatique, mise à niveau d’un suivi spécifique d’une entreprise, d’une innovation, ou traçage de l’avatar d’un individu donné, seront des applications vite courantes. Mais ce qui sera vraiment nouveau à cette époque pas si lointaine ce seront les capacités d’une équipe d’informaticiens à circonvenir ces avatars sémantiques pour les « retourner » à leur profit. L’avatar sera modifié à l’insu de son propriétaire pour délivrer des renseignements sur ses activités. Il pourra l’être au point de participer à une opération de désinformation. Des avatars seront créés pour devenir de véritables leurres afin d’extorquer des informations à des individus ou à des services mal avertis et protégés. Les informaticiens de la prochaine génération devront s’habituer à prévoir, non seulement des pare-feux à ces fantômes virtuels mais aussi des contre-mesures afin de manipuler à leur tour l’avatar espion. La guerre électronique ne fait que commencer. Et ceux de nos responsables qui en sont encore à s’inquiéter des virus pouvant infester leurs ordinateurs me semblent aussi obsolètes que l’étaient les généraux des années 30 qui imaginaient la ligne Maginot comme la meilleure solution face à des tentatives de pénétration des méchants envahisseurs.

Car, au-delà des applications des objets dits intelligents à des fins de surveillance, nous allons assister au développement des simuls c’est-à-dire des représentations humaines circulant dans les réseaux sociaux. Ces simuls, incarnation de services d’accueil ou même de prestations simples seront le fait d’avatars. Vos appels vidéo seront pris en charge par des simulations de vous-même, d’une secrétaire, d’un praticien quelconque empêché de vous prendre en direct… ou ne le souhaitant pas. Doté de capacités plus ou moins élaborées, cet avatar de majordome sera ou deviendra un objet sémantique. Un avatar sémantique n’est plus simplement un objet passif qui réagit à des stimuli particuliers. Il devient capable de faire des relations entre des objets, des mots ou encore des personnes et différents évènements. C’est ainsi que la sémantique permet de donner du sens à un ensemble de données en apparence disparates. En d’autres termes, notre sergent Schmidt a trouvé un compétiteur capable d’explorer et d’analyser un ensemble de données à une vitesse effrayante. Notre avatar sémantique est un objet expert en data mining, en exploration de bases de connaissances. Les utilisateurs avancés communiqueront vocalement avec des avatars d’eux-mêmes vivant dans les ordinateurs afin d’obtenir des réponses pour des recherches avancées. Un jour ces avatars de vous-même, d’un ami ou d’un visiteur, communiqueront entre eux. Vous avez bien lu. Au milieu du siècle, ce ne seront plus seulement les objets matériels qui échangeront entre eux mais aussi leurs avatars sémantiques incarnant des personnages réels. Ils communiqueront entre eux des informations au travers des réseaux intelligents. Mise à jour automatique, mise à niveau d’un suivi spécifique d’une entreprise, d’une innovation, ou traçage de l’avatar d’un individu donné, seront des applications vite courantes. Mais ce qui sera vraiment nouveau à cette époque pas si lointaine ce seront les capacités d’une équipe d’informaticiens à circonvenir ces avatars sémantiques pour les « retourner » à leur profit. L’avatar sera modifié à l’insu de son propriétaire pour délivrer des renseignements sur ses activités. Il pourra l’être au point de participer à une opération de désinformation. Des avatars seront créés pour devenir de véritables leurres afin d’extorquer des informations à des individus ou à des services mal avertis et protégés. Les informaticiens de la prochaine génération devront s’habituer à prévoir, non seulement des pare-feux à ces fantômes virtuels mais aussi des contre-mesures afin de manipuler à leur tour l’avatar espion. La guerre électronique ne fait que commencer. Et ceux de nos responsables qui en sont encore à s’inquiéter des virus pouvant infester leurs ordinateurs me semblent aussi obsolètes que l’étaient les généraux des années 30 qui imaginaient la ligne Maginot comme la meilleure solution face à des tentatives de pénétration des méchants envahisseurs.

Une autre approche, une vision des applications des avatars sémantiques tout aussi dérangeante par Bernard Nadoulek. http://www.nadoulek.net/Avatars-semantiques.html et http://www.nadoulek.net/Pourquoi-parler-avec-une-machine.html

[1] A l’époque les américains avaient réussi une percée significative dans le renseignement de la photographique avec le lancement du satellite Keyhole 11. Pesant 11 tonnes KH11, plus tard KH12, utilisait pour la première fois un dispositif de digitalisation des images d’excellente qualité et téléchargées vers les ordinateurs de l’armée au sol.